1 min to read

逆向记录-实战去除弹窗、广告网页

吾爱培训第二课案例一笔记

| API类型 | API名称 |

|---|---|

| 对话框API | MessageBoxA/W |

| 弹网页API | ShellExecuteA/W, WinExec, CreateProcessA/W, CreateThread |

| 弹网页API | RegCreateKeyExA/W, RegOpenKeyExA/W, RegDeleteKeyExA/W |

来源

吾爱破解论坛官方入门教学培训第一期开始啦!【已更新到第十课】 - 吾爱破解 - 52pojie.cn

《吾爱破解培训第二课:实战去广告、弹窗及主页锁定》 讲师:Kido - 吾爱破解 - 52pojie.cn

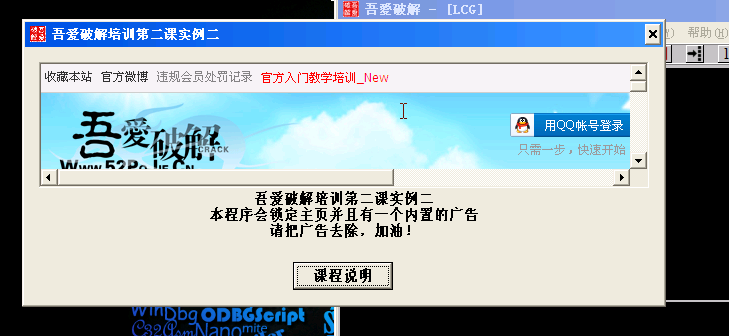

描述

打开时弹一次吾爱官网网页, 之后每隔20秒弹一次, 共计三次弹网页

打开时弹一个窗口

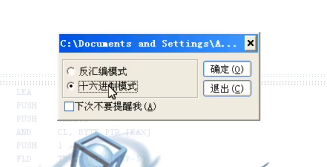

去除第一个网页

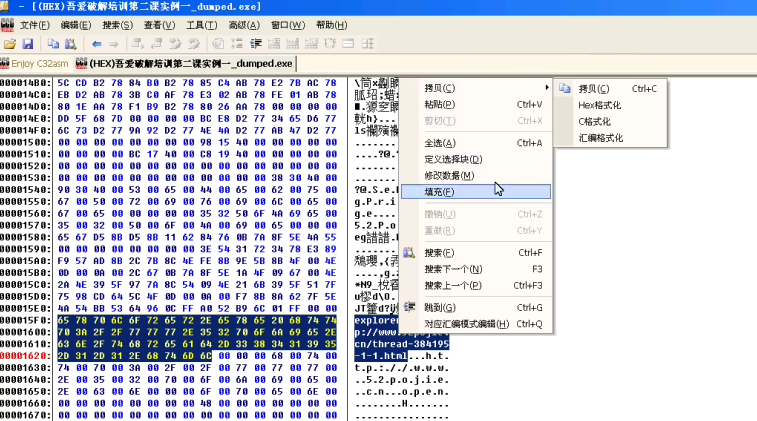

- 拖入

C32Asm, 选择十六进制模式

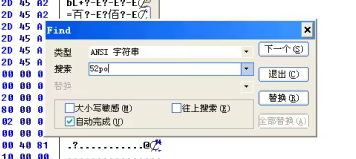

- 右击搜索, 选择ANSI 字符串, 搜索

52pojie

- 按

F3搜索下一个, 直到找到网页

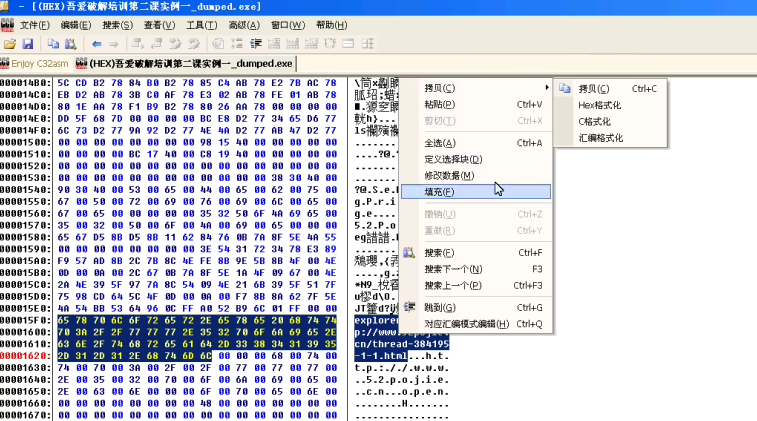

- 选中整条命令

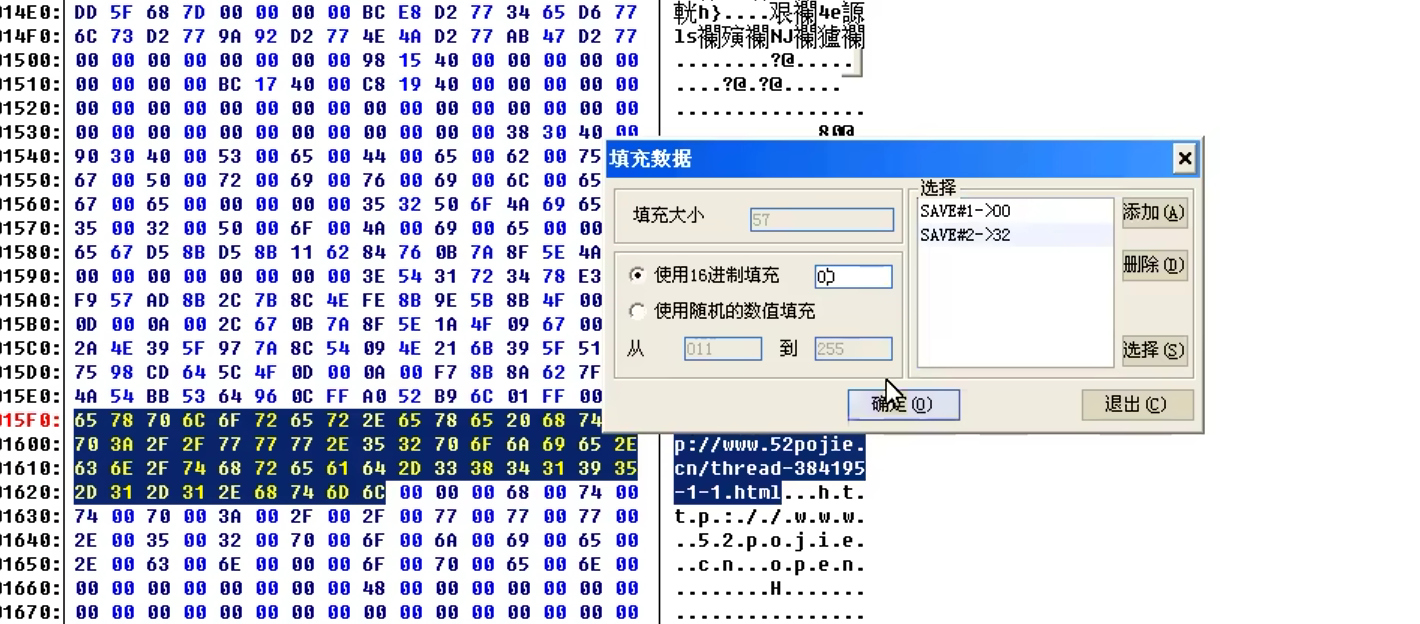

explorer.exe http://www.52pojie.cn/thread-384195-1-1.html - 右键填充

- 全部填充为

00

- 保存并运行, 发现第一个网页仍然存在, 课程介绍按钮的网页没了

-

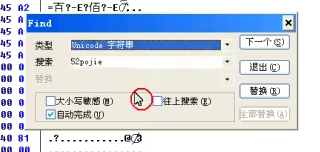

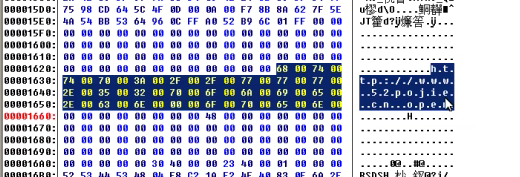

继续搜索未找到其它吾爱破解链接, 改为搜索Unicode 字符串

-

找到链接, 填充为

00

- 保存并运行, 第一个网页没了

去除弹窗

-

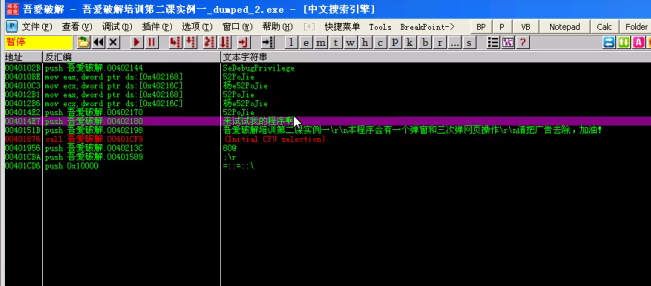

用OD打开, 搜索字符串, 找到了

来试试我的程序啊

-

点开发现是

MessageBoxW

-

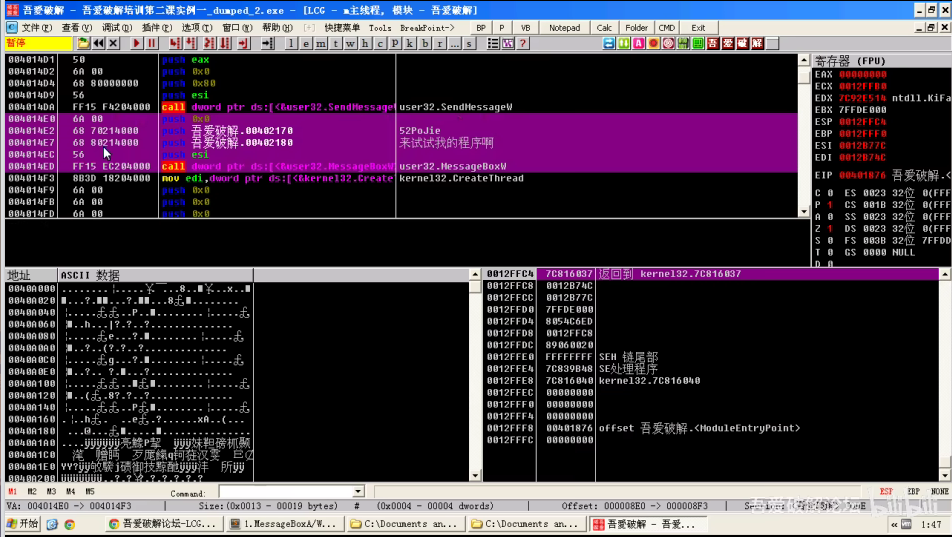

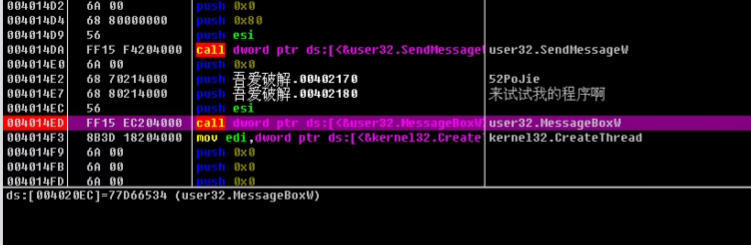

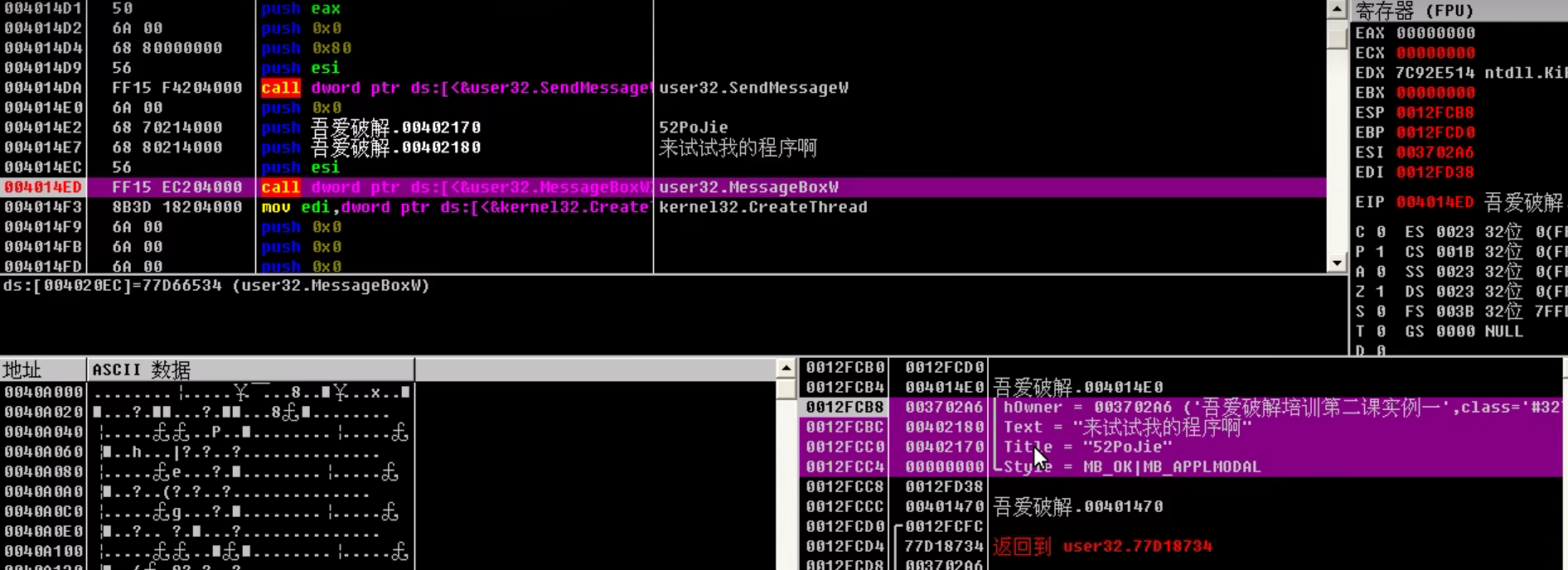

F2在004014ED下断点并运行程序

-

程序停下, 观察右下角堆栈窗口, 四个窗口的参数依次对应

call上面的四个push

-

把四个

push和call全部nop掉(不能仅仅nop掉call否则会出现问题) -

保存并运行, 弹窗成功去除

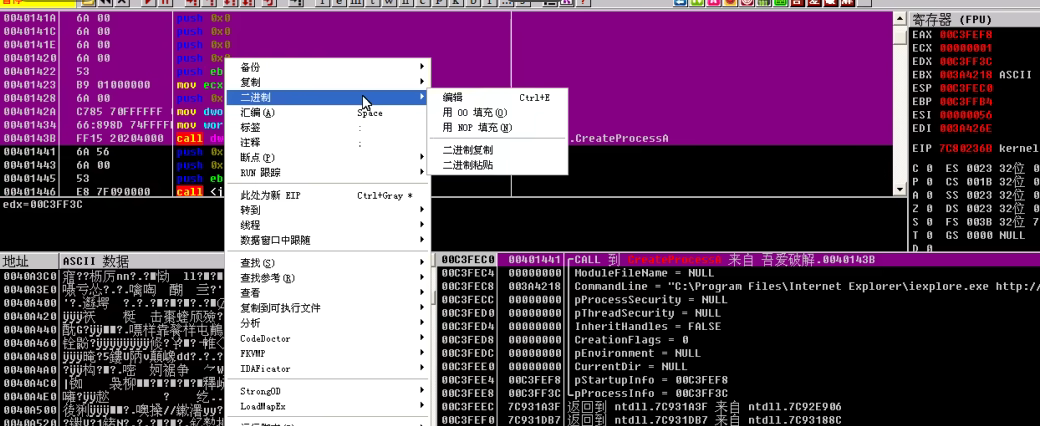

去除第二和第三个网页

-

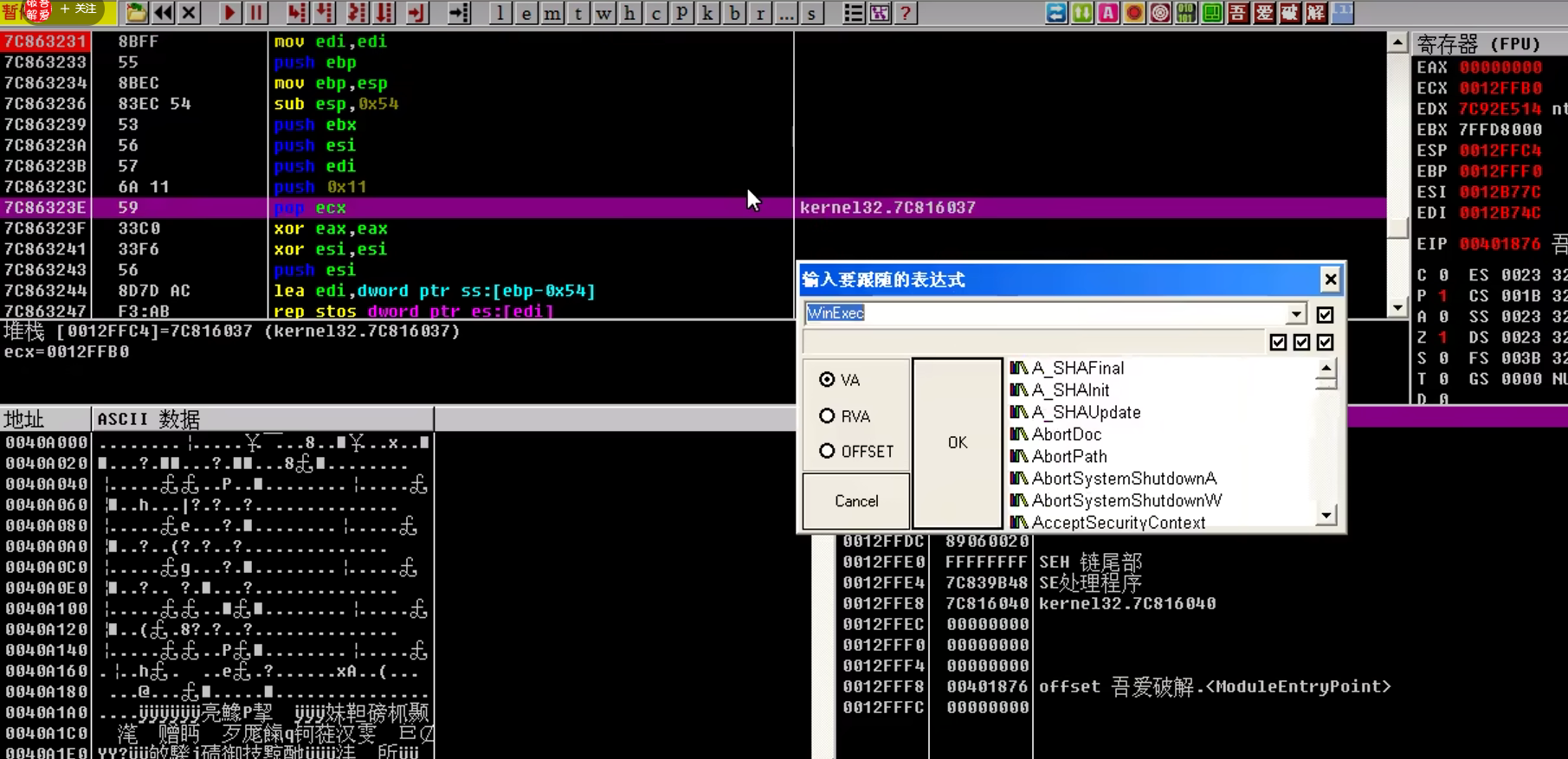

用

Ctrl+G依次跟随ShellExecuteA/W,WinExec,CreateProcessA/W,CreateThread并下断点

-

运行并等待20秒, 断在

7C863231的WinExec函数

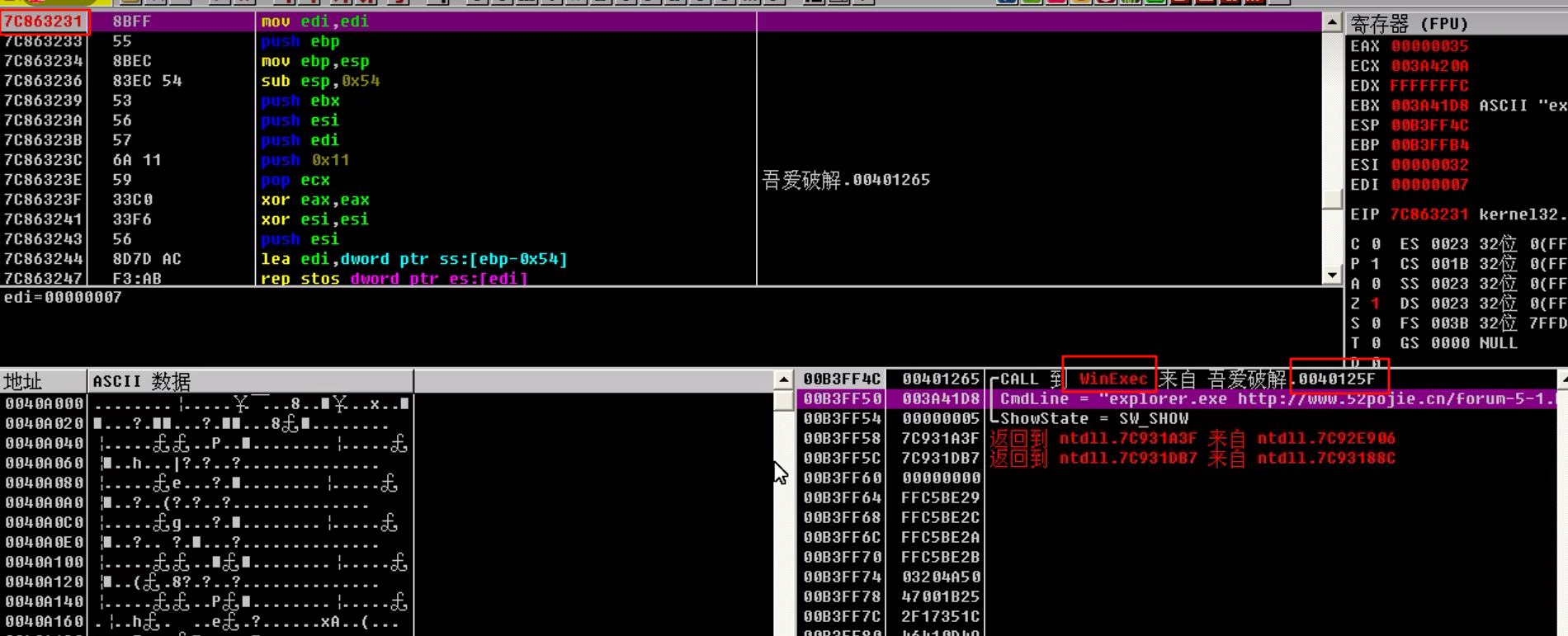

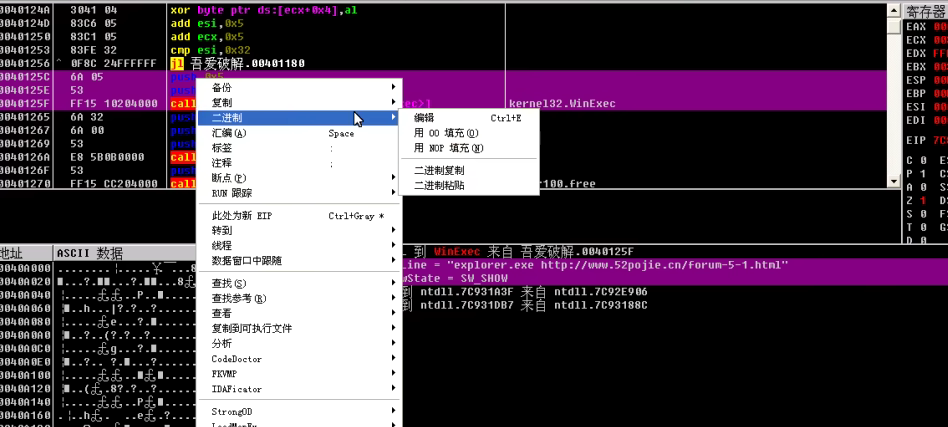

-

在第一条堆栈窗口处回车, 来到

0040125F, 并将call和两个参数push一起nop掉

-

成功去除第二个弹窗

-

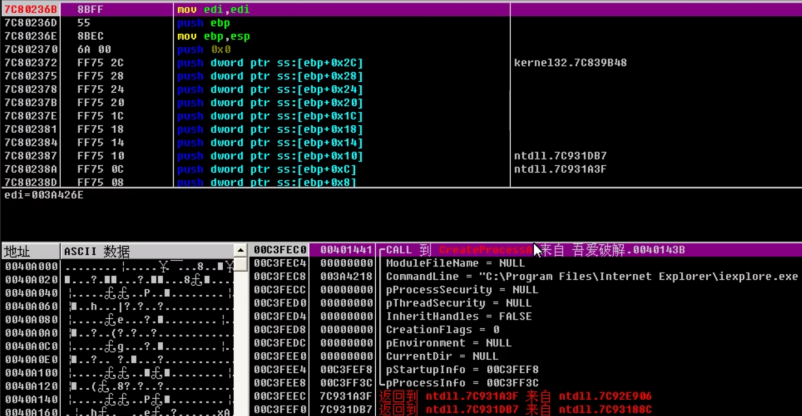

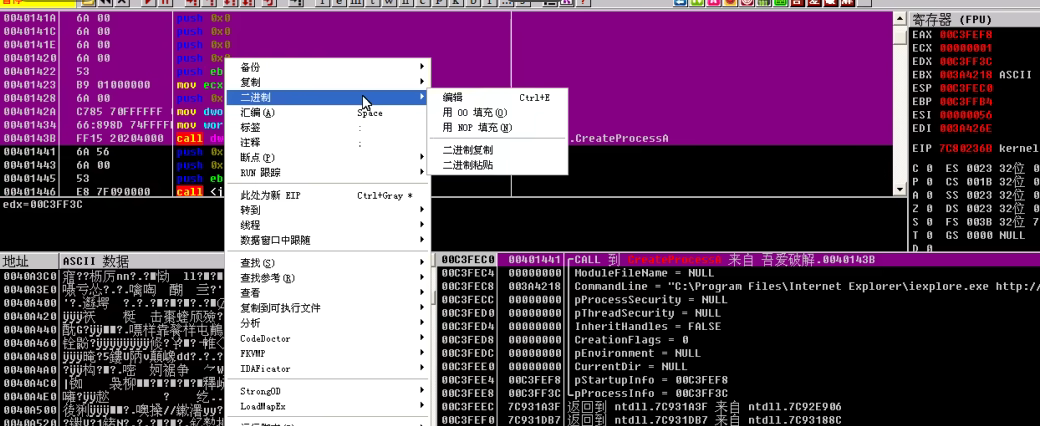

继续运行, 断在

7C80236B的CreateProcessA函数处

-

回到调用处

0040143B, 往前数10个push, 全部用nop填充

-

保存, 成功去除第二三个网页弹窗

评论